Λίστα ελέγχου ασφάλειας κέντρου εξυπηρέτησης κλήσεων

Διασφαλίστε το κέντρο κλήσεών σας με την ολοκληρωμένη λίστα ελέγχου ασφάλειας. Μάθετε για τον έλεγχο πρόσβασης, την κρυπτογράφηση, τη συμμόρφωση και πολλά άλλα!...

Μια ολοκληρωμένη λίστα ελέγχου συμμόρφωσης κέντρου κλήσεων που θα σας βοηθήσει να παραμείνετε ενημερωμένοι με τις νομικές απαιτήσεις και να προστατεύσετε τα δεδομένα των πελατών.

Ως ιδιοκτήτης επιχείρησης, θα γνωρίζετε τη σημασία της συμμόρφωσης με τους ισχύοντες νόμους και κανονισμούς. Τα κέντρα κλήσεων που διατηρούν πολλά ευαίσθητα αρχεία πελατών διατρέχουν ιδιαίτερο κίνδυνο. Πώς να μεγιστοποιήσετε την ασφάλεια του help desk ;

Ορίστε πώς: ακολουθώντας μια χρήσιμη λίστα ελέγχου των απαιτήσεων συμμόρφωσης κέντρου κλήσεων. Συμπληρώνοντάς την, θα βοηθήσετε να διατηρήσετε το κέντρο κλήσεών σας ασφαλές.

Είναι ένα εργαλείο που βοηθά όλα τα είδη κέντρων επικοινωνίας να παραμείνουν ενημερωμένα με τις τελευταίες νομικές απαιτήσεις. Διασφαλίζοντας ότι οι πράκτορές σας τηρούν τους κανόνες που αναφέρονται παρακάτω, μπορείτε να μειώσετε τον κίνδυνο προστίμων ή άλλων κυρώσεων.

Μια λίστα ελέγχου συμμόρφωσης κέντρου κλήσεων μπορεί να χρησιμοποιηθεί από επιχειρήσεις όλων των μεγεθών. Η λίστα ελέγχου μας θα βοηθήσει την επιχείρησή σας να τηρήσει το νόμο είτε είναι μικρή με ένα μόνο κέντρο επικοινωνίας είτε μια μεγάλη επιχείρηση με πολλά κέντρα κλήσεων .

Αυτή είναι η ραχοκοκαλιά του προγράμματος συμμόρφωσής σας. Χωρίς ένα ασφαλές δίκτυο, όλες οι λειτουργίες του κέντρου κλήσεών σας είναι ανοιχτές στον κίνδυνο.

Επειδή βοηθά να προστατεύσετε τα δεδομένα των πελατών σας από μη εξουσιοδοτημένη πρόσβαση, κλοπή ή τροποποίηση.

Εάν δεν είστε σίγουροι από πού να ξεκινήσετε, σκεφτείτε να συνεργαστείτε με έναν σύμβουλο ασφάλειας IT. Μπορεί να γίνει με δύο τρόπους:

Συμβουλή: για περισσότερες πληροφορίες σχετικά με τη δημιουργία και τη διατήρηση μιας ασφαλούς υποδομής δικτύου, συμβουλευτείτε το National Institute of Standards and Technology (NIST).

Οι υπηρεσίες ιστού είναι έντονα στόχος κακόβουλου λογισμικού. Οι συναλλαγές πιστωτικών καρτών δεν αποτελούν εξαίρεση, επομένως τα κέντρα επικοινωνίας χρειάζονται επίσης προστασία. Η ανάπτυξη ενός τέτοιου προγράμματος είναι μια προληπτική προσέγγιση για τη διαχείριση των κυβερνητικών απειλών και ευπαθειών.

Σας βοηθά να εντοπίσετε, να προτιμήσετε και να διορθώσετε τα προβλήματα ασφάλειας πριν γίνουν προβλήματα για την επιχείρησή σας ή τους πελάτες σας. Ένα τέτοιο πρόγραμμα μπορεί επίσης να σας πει ακριβώς τι πρέπει να κάνετε σε περίπτωση παραβίασης ασφάλειας.

Η προστατευμένη πρόσβαση στα δεδομένα του κατόχου κάρτας αναφέρεται σε οποιαδήποτε πληροφορία σχετικά με έναν πελάτη που αποθηκεύεται στο σύστημά σας. Αυτό μπορεί να περιλαμβάνει ονόματα, διευθύνσεις, αριθμούς τηλεφώνου, αριθμούς πιστωτικών καρτών και άλλα.

Αποτρέπει τους χάκερ από την πρόσβαση σε πληροφορίες κατόχου κάρτας και τη χρήση τους για τέλεση απάτης ή κλοπής ταυτότητας. Επιπλέον, αποτρέπει οποιαδήποτε μη εξουσιοδοτημένη μετάδοση δεδομένων κατόχου κάρτας.

Πρώτα, βεβαιωθείτε ότι συμμορφώνεστε με τις απαιτήσεις του Payment Card Industry Data Security Standard (PCI DSS standard). Στη συνέχεια, εφαρμόστε ένα ισχυρό μέτρο ελέγχου πρόσβασης για να προστατεύσετε τις ιδιωτικές λεπτομέρειες των πελατών σας.

Συμβουλή: αποφύγετε την αποθήκευση λεπτομερειών πελατών και αφαιρέστε τυχόν προηγουμένως αποθηκευμένα δεδομένα.

Ένα ισχυρό κρυπτογραφικό σύστημα και κρυπτογράφηση είναι απαραίτητα για να διασφαλιστεί ότι τα ευαίσθητα δεδομένα κατόχου κάρτας μεταδίδονται με ασφάλεια.

Αυτό είναι ένα έγγραφο που περιγράφει την προσέγγιση μιας οργάνωσης για την προστασία των ηλεκτρονικών πληροφοριών της.

Παρέχει ένα πλαίσιο που πρέπει να ακολουθήσουν οι υπάλληλοι κατά τη διαχείριση ευαίσθητων δεδομένων και έτσι βοηθά να προστατεύσει την επιχείρηση.

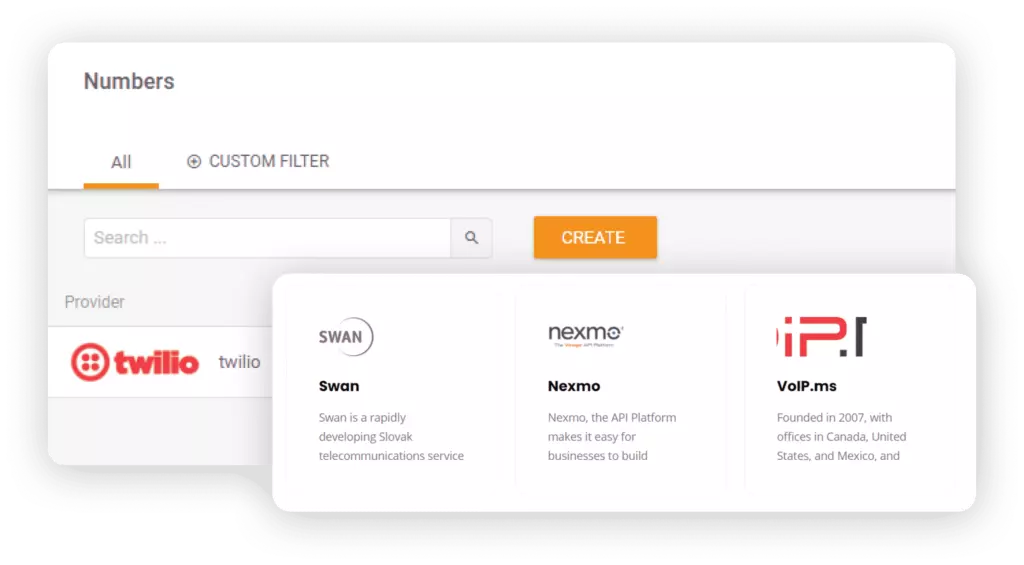

Ο έλεγχος πρόσβασης είναι μια διαδικασία που σας επιτρέπει να διαχειρίζεστε ποιος έχει πρόσβαση στα συστήματα και δεδομένα σας. Η επιλογή ενός λογισμικού help desk που διαθέτει όλες τις τελευταίες δυνατότητες ασφάλειας είναι επιτακτική εδώ.

Προστατεύει τα δεδομένα σας από μη εξουσιοδοτημένη πρόσβαση, μειώνει τον κίνδυνο εσωτερικής απάτης και κατάχρησης και βοηθά να προστατεύσει το απόρρητο των πελατών.

Το κλειδί είναι να επιλέξετε αυτοματοποιημένο λογισμικό help desk όπως το LiveAgent για να ελέγξετε όλα τα μέτρα εκ μέρους σας. Είναι μια λύση που σας βοηθά να διαχειρίζεστε με ασφάλεια όλες τις ερωτήσεις των πελατών σας από μια διεπαφή.

Επιλέγοντας ένα τέτοιο εργαλείο, θα αυξήσετε την ασφάλεια των δεδομένων των πελατών σας. Το LiveAgent παρέχει:

Μπορείτε να δοκιμάσετε το LiveAgent δωρεάν πριν κάνετε οποιεσδήποτε οικονομικές δεσμεύσεις.

Η κρυπτογράφηση είναι μια διαδικασία μετατροπής δεδομένων σε κρυπτοκείμενο έτσι ώστε να μπορεί να προσπελαστεί μόνο από όσους έχουν το κλειδί αποκρυπτογράφησης.

Αυτό διασφαλίζει στους πελάτες ότι οι πληροφορίες που μεταδίδονται προστατεύονται από παρακολούθηση και άλλες μορφές παρεμπόδισης.

Υπάρχουν αρκετά διαφορετικά πρωτόκολλα κρυπτογράφησης που μπορούν να χρησιμοποιηθούν, όπως το Secure Sockets Layer (SSL) και το Transport Layer Security (TLS), και τα δύο κρίσιμα για τη διατήρηση της συμμόρφωσης κυβερνοασφάλειας στις φωνητικές συναλλαγές.

Συμβουλή: εάν χρησιμοποιείτε το help desk του LiveAgent, μπορείτε να επωφεληθείτε από την ενσωματωμένη κρυπτογράφησή του. Το LiveAgent κρυπτογραφεί όλα τα δεδομένα από προεπιλογή μέσω SSL (HTTPS) και TLS, επομένως όλη η κίνηση μεταξύ του ιστότοπου/εφαρμογής σας και των διακομιστών μας είναι ασφαλής.

Για να αποτρέψετε οποιαδήποτε δόλια δραστηριότητα, είναι σημαντικό να μην επιτρέψετε την πρόσβαση σε πληροφορίες πληρωμής πελατών.

Η μη επιτρέπουσα πρόσβαση βοηθά να προστατεύσει τις οικονομικές λεπτομέρειες των πελατών σας από κλοπή από κυβερνοαπατεώνες.

Πρώτα, βεβαιωθείτε ότι οι υπάλληλοί σας είναι ενήμεροι για τις ευθύνες τους σχετικά με την προστασία ευαίσθητων δεδομένων. Χρησιμοποιήστε ισχυρές διαδικασίες ελέγχου ταυτότητας όπως δύο παράγοντες ελέγχου ταυτότητας και κωδικούς μιας χρήσης. Επίσης, κρυπτογραφήστε όλες τις μεταδόσεις δεδομένων μεταξύ τερματικών πληρωμής και διακομιστών έτσι ώστε κανείς να μην μπορεί να τις παρεμποδίσει κατά τη μεταφορά.

Εάν πρέπει να παρακολουθήσετε αυτά τα δεδομένα, βεβαιωθείτε ότι αποθηκεύονται σε ασφαλή τοποθεσία και ότι η πρόσβαση περιορίζεται μόνο σε εξουσιοδοτημένο προσωπικό.

Αυτό δεν συμμορφώνεται με το νόμο GDPR και διευκολύνει τα μη εξουσιοδοτημένα άτομα να έχουν πρόσβαση σε αυτές τις πληροφορίες.

Εάν πρέπει να κάνετε σημειώσεις, βεβαιωθείτε ότι χρησιμοποιείτε μια ασφαλή μέθοδο αποθήκευσης. Αυτό θα μπορούσε να περιλαμβάνει κλείδωμα σημειωματάριων σε ένα χρηματοκιβώτιο ή χρήση ενός κρυπτογραφημένου συστήματος αποθήκευσης αρχείων.

Η χρήση κινητών τηλεφώνων σε ένα κέντρο επικοινωνίας αυξάνει τον κίνδυνο απώλειας ή κλοπής δεδομένων.

Μειώνει τις πιθανότητες απώλειας ή κλοπής ευαίσθητων πληροφοριών λόγω σφάλματος υπαλλήλου, όπως η απώλεια της συσκευής του.

Εκπαιδεύστε τους υπαλλήλους σας σχετικά με τον κίνδυνο κυβερνοασφάλειας που σχετίζεται με τη χρήση μιας προσωπικής συσκευής και βεβαιωθείτε ότι κατανοούν τη σημασία της ασφάλειας δεδομένων. Απαιτήστε από τους υπαλλήλους να προστατεύσουν τις συσκευές τους με κωδικό πρόσβασης και να εγκαταστήσουν αξιόπιστες εφαρμογές ασφάλειας. Βεβαιωθείτε ότι όλα τα ευαίσθητα δεδομένα είναι κρυπτογραφημένα πριν αποθηκευτούν ή μεταδοθούν σε μια κινητή συσκευή.

Αυτός είναι ένας από τους καλύτερους τρόπους για τον εντοπισμό ευπαθειών πριν γίνουν πρόβλημα για την οργάνωση ή τους πελάτες σας.

Σας βοηθά να αποτρέψετε μη εξουσιοδοτημένη πρόσβαση, απώλεια δεδομένων ή κλοπή από χάκερ που ίσως προσπαθούν να εισέλθουν στο σύστημά σας μέσω αδυναμιών και κενών που δεν έχουν ακόμη ανακαλυφθεί.

Εγκαταστήστε ένα εργαλείο παρακολούθησης ασφάλειας δικτύου για να παρακολουθήσετε όλη τη δραστηριότητα. Ρυθμίστε ειδοποιήσεις ώστε να ειδοποιηθείτε για οποιαδήποτε ύποπτη δραστηριότητα που συμβαίνει σε πραγματικό χρόνο. Δοκιμάστε τακτικά την ασφάλεια των δικτύων σας εκτελώντας σαρώσεις ευπαθειών και δοκιμές διείσδυσης.

Απειλές προσωπικών δεδομένων - Ένας από τους πιο συνηθισμένους κινδύνους σε ένα κέντρο επικοινωνίας είναι ο κίνδυνος κλοπής ή απώλειας δεδομένων. Οι πράκτορες έχουν πρόσβαση σε μεγάλο όγκο προσωπικών πληροφοριών, συμπεριλαμβανομένων αριθμών κοινωνικής ασφάλισης, λεπτομερειών τραπεζικών λογαριασμών και αριθμών πιστωτικών καρτών. Ως εκ τούτου, είναι σημαντικό ότι όλοι οι πράκτορες λαμβάνουν επαρκή εκπαίδευση υπαλλήλων σχετικά με τον τρόπο ασφαλούς αποθήκευσης και μετάδοσης αυτών των δεδομένων.

Εσωτερικές απειλές - Οι πράκτορες κέντρου κλήσεων μπορεί να θέσουν κίνδυνο στο κέντρο εάν έχουν πρόσβαση σε ευαίσθητες πληροφορίες και γίνουν δυσαρεστημένοι. Είναι σημαντικό να παρακολουθείτε τακτικά τη δραστηριότητα των πρακτόρων και να έχετε πολιτικές που περιορίζουν την πρόσβαση σε ορισμένα δεδομένα.

Προσωρινοί υπάλληλοι - Τα κέντρα κλήσεων συχνά απασχολούν προσωρινούς εργάτες για να χειριστούν αιχμές όγκου ή να καλύψουν ασθενείς υπαλλήλους. Είναι σημαντικό να λάβετε μέτρα για να διασφαλίσετε ότι αυτοί οι εργάτες εκπαιδεύονται στις πολιτικές και διαδικασίες του κέντρου και ότι κατανοούν τους κινδύνους που σχετίζονται με την εργασία σε ένα κέντρο κλήσεων, διαφορετικά ενδέχεται να θέσουν ακούσια σε κίνδυνο την ασφάλειά του.

Τυχαία κλικ - Μερικές φορές οι υπάλληλοι κάνουν κλικ σε συνδέσμους ή ανοίγουν αρχεία που δεν θα έπρεπε, οδηγώντας στην εγκατάσταση κακόβουλου λογισμικού ή την κλοπή δεδομένων. Είναι απαραίτητο να υπάρχουν διασφαλίσεις κατά τέτοιων λαθών, όπως ισχυρή προστασία κωδικού πρόσβασης και λογισμικό ασφάλειας.

Ένας υπάλληλος με μίσος - Ένας υπάλληλος που έχει μίσος κατά της εταιρείας ή ενός άλλου πράκτορα μπορεί να προκαλέσει μεγάλη ζημιά. Για παράδειγμα, θα μπορούσε να διαρρεύσει ευαίσθητα δεδομένα, να sabotage συστήματα ή να παρενοχλήσει άλλους υπαλλήλους. Είναι σημαντικό να παρακολουθείτε στενά τη δραστηριότητα των υπαλλήλων και να έχετε πολιτικές για την αντιμετώπιση τέτοιων καταστάσεων.

Εξωτερικές απειλές - Χάκερ και απατεώνες από έξω της οργάνωσης μπορούν να χρησιμοποιήσουν phishing ή άλλες τεχνικές για να προσπαθήσουν να κλέψουν πληροφορίες ή να εγκαταστήσουν κακόβουλο λογισμικό σε υπολογιστές κέντρου κλήσεων. Ο καλύτερος τρόπος για να προστατευθείτε από αυτές τις απειλές είναι να εφαρμόσετε ισχυρά μέτρα ασφάλειας όπως firewalls, λογισμικό antivirus και φίλτρα spam.

Ο όρος 'συμμόρφωση' αναφέρεται στην τήρηση των εκπροσώπων εξυπηρέτησης πελατών σε συγκεκριμένες πολιτικές και διαδικασίες της εταιρείας κατά τη διάρκεια των αλληλεπιδράσεων με τους πελάτες.

Η συγκατάθεση TCPA διαρκεί έως ότου ένας καταναλωτής την ανακαλέσει ή η εν λόγω εταιρεία διακόψει τη σχετική εκστρατεία μάρκετινγκ.

Για να βελτιώσετε τη συμμόρφωση του κέντρου επικοινωνίας, θα πρέπει να εφαρμόσετε κατάλληλη εκπαίδευση των πρακτόρων στην εταιρεία σας, να επιτηρήσετε το έργο των υπαλλήλων και να διεξάγετε τακτικές έρευνες NPS. Επίσης, ενημερώστε τακτικά τις πολιτικές για να διασφαλίσετε ότι όλοι οι εκπρόσωποι εξυπηρέτησης πελατών είναι ενήμεροι για τις πιο πρόσφατες απαιτήσεις συμμόρφωσης.

Οι κανονισμοί DNC (Do Not Call) απαγορεύουν τις τηλεμάρκετινγκ κλήσεις σε οικιακούς πελάτες που έχουν εγγράψει τους αριθμούς τους στη εθνική λίστα DNC. Οι κανονισμοί TCPA (Telephone Consumer Protection Act) προστατεύουν τους καταναλωτές από ανεπιθύμητες κλήσεις μάρκετινγκ και μηνύματα κειμένου.

Οι ερωτήσεις συμμόρφωσης είναι συγκεκριμένες ερωτήσεις που μπορεί να τεθούν στους πράκτορες για να επαληθεύσουν την αυθεντικότητα ενός πελάτη ή μιας παραγγελίας. Για παράδειγμα, ένας εκπρόσωπος εξυπηρέτησης πελατών μπορεί να ζητήσει την ημερομηνία γέννησης ή τον αριθμό κοινωνικής ασφάλισης ενός πελάτη για να επαληθεύσει την ταυτότητά του.

Διασφαλίζει ότι οι πράκτορες παρέχουν ακριβείς και συνεπείς πληροφορίες στους πελάτες. Βοηθά επίσης να προστατεύσει τους εκπροσώπους εξυπηρέτησης πελατών από την ευθύνη εάν παρέχουν ανακριβείς ή παραπλανητικές πληροφορίες κατά τη διάρκεια των αλληλεπιδράσεων με τους πελάτες.

Διασφαλίστε το κέντρο κλήσεών σας με την ολοκληρωμένη λίστα ελέγχου ασφάλειας. Μάθετε για τον έλεγχο πρόσβασης, την κρυπτογράφηση, τη συμμόρφωση και πολλά άλλα!...

Βελτιστοποιήστε την ποιότητα κλήσης με τη λίστα ελέγχου QA! Βελτιώστε την εξυπηρέτηση πελατών, αυξήστε την αποδοτικότητα και εξασφαλίστε εξαιρετικές εμπειρίες γ...

Ολοκληρωμένη λίστα ελέγχου απαιτήσεων κέντρου κλήσεων που καλύπτει λογισμικό, διαδίκτυο, εξοπλισμό, τεχνολογία, CRM, χαρακτηριστικά κλήσεων, προσωπικό, συμμόρφω...