- ΕυρώπηΑσίαΜέση Ανατολή

- Όλες οι λίστες ελέγχου

- Call Center

- Λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου

Λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου

Η λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου παρέχει οδηγίες για την ασφάλεια και την προστασία προσωπικών δεδομένων, εξασφαλίζοντας συμμόρφωση με κανονισμούς και αποφυγή παραβιάσεων. Περιλαμβάνει μέτρα για ασφαλή υποδομή, διαχείριση ευπάθειας και κρυπτογράφηση.

- Δημιουργήστε και διατηρήστε μια ασφαλή υποδομή δικτύου

- Αναπτύξτε ένα πρόγραμμα διαχείρισης ευπάθειας

- Προστατέψτε τα δεδομένα των κατόχων καρτών

- Θέστε σε εφαρμογή μια πολιτική ασφάλειας πληροφοριών

- Εφαρμόστε ισχυρά μέτρα ελέγχου πρόσβασης με το LiveAgent

- Παρέχετε φωνητικές συναλλαγές με κρυπτογράφηση

- Αποτρέψτε την πρόσβαση στις πληροφορίες πληρωμής

- Μην γράφετε ευαίσθητες πληροφορίες

- Ελαχιστοποιήστε τη χρήση κινητών συσκευών στο χώρο εργασίας

- Να παρακολουθείτε και να δοκιμάζετε τακτικά τα δίκτυα

Ως ιδιοκτήτης επιχείρησης, θα γνωρίζετε τη σημασία της συμμόρφωσης με τους ισχύοντες νόμους και κανονισμούς. Τα τηλεφωνικά κέντρα που διατηρούν πολλά ευαίσθητα αρχεία πελατών κινδυνεύουν ιδιαίτερα. Πώς να μεγιστοποιήσετε την ασφάλεια του κέντρου υποστήριξης;

Δείτε πώς: ακολουθώντας μια εύχρηστη λίστα ελέγχου των απαιτήσεων συμμόρφωσης τηλεφωνικού κέντρου. Ολοκληρώνοντάς τη, θα βοηθήσετε να διατηρήσετε το τηλεφωνικό κέντρο σας ασφαλές.

Η σημασία μιας λίστας ελέγχου συμμόρφωσης τηλεφωνικού κέντρου

Είναι ένα εργαλείο που βοηθά όλα τα είδη κέντρων επικοινωνίας να παραμένουν ενημερωμένα με τις πιο πρόσφατες νομικές απαιτήσεις. Διασφαλίζοντας ότι οι αντιπρόσωποι σας συμμορφώνονται με τους κανόνες που αναφέρονται παρακάτω, μπορείτε να μειώσετε τον κίνδυνο προστίμων ή άλλων κυρώσεων.

Ποιος μπορεί να επωφεληθεί από μια λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου;

- ιδιοκτήτες επιχειρήσεων

προϊστάμενοι τηλεφωνικών κέντρων

Μια λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου μπορεί να χρησιμοποιηθεί από επιχειρήσεις όλων των μεγεθών. Η λίστα ελέγχου μας θα βοηθήσει την επιχείρησή σας να υπακούσει στη νομοθεσία είτε είναι μια μικρή επιχείρηση με ένα μόνο κέντρο επικοινωνίας είτε μια επιχείρηση με πολλά τηλεφωνικά κέντρα.

Εξερευνήστε τη λίστα ελέγχου συμμόρφωσης τηλεφωνικού κέντρου

Αυτή είναι η ραχοκοκαλιά του προγράμματος συμμόρφωσής σας. Χωρίς ασφαλές δίκτυο, όλες οι λειτουργίες του τηλεφωνικού σας κέντρου είναι επικίνδυνες.

Γιατί είναι σημαντικό να οικοδομήσουμε και να διατηρήσουμε ένα ασφαλές δίκτυο;

Διότι βοηθά στην προστασία των δεδομένων των πελατών σας από μη εξουσιοδοτημένη πρόσβαση, κλοπή ή τροποποίηση.

Πώς να δημιουργήσετε και να διατηρήσετε μια ασφαλή υποδομή δικτύου;

Εάν δεν είστε σίγουροι από πού να ξεκινήσετε, σκεφτείτε να συνεργαστείτε με έναν σύμβουλο ασφάλειας πληροφορικής. Μπορεί να γίνει με δύο τρόπους:

- εφαρμόζοντας τείχη προστασίας που παρακολουθούν την κυκλοφορία του δικτύου, εντοπίζουν απειλές για την προστασία των εσωτερικών δικτύων συγκρίνοντας την επισκεψιμότητά σας με μια λίστα προτύπων

- αποφεύγοντας τη χρήση προεπιλεγμένων κωδικών πρόσβασης, οι οποίοι μπορούν να αυξήσουν δραματικά τις πιθανότητες παραβίασης δεδομένων

Συμβουλή: για περισσότερες πληροφορίες σχετικά με τη δημιουργία και τη διατήρηση μιας ασφαλούς υποδομής δικτύου, συμβουλευτείτε το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST).

Συμβουλή: για περισσότερες πληροφορίες σχετικά με τη δημιουργία και τη διατήρηση μιας ασφαλούς υποδομής δικτύου, συμβουλευτείτε το Εθνικό Ινστιτούτο Προτύπων και Τεχνολογίας (NIST).

- τείχη προστασίας

- συστήματα ανίχνευσης εισβολής

- λογισμικό διαχείρισης κωδικών πρόσβασης

- VPN

- λογισμικό προστασίας από ιούς

Οι υπηρεσίες Ιστού υπόκεινται σε μεγάλο βαθμό σε στόχευση κακόβουλου λογισμικού. Οι συναλλαγές με πιστωτικές κάρτες δεν αποτελούν εξαίρεση, επομένως τα κέντρα επικοινωνίας πρέπει επίσης να προστατεύονται από αυτές. Η ανάπτυξη ενός τέτοιου προγράμματος είναι μια προληπτική προσέγγιση για τη διαχείριση των απειλών και των τρωτών σημείων στον κυβερνοχώρο.

Γιατί είναι σημαντικό να αναπτυχθεί ένα πρόγραμμα διαχείρισης ευπάθειας;

Σας βοηθά να εντοπίσετε, να ιεραρχήσετε και να διορθώσετε ζητήματα ασφάλειας προτού γίνουν προβλήματα για την επιχείρηση ή τους πελάτες σας. Ένα τέτοιο πρόγραμμα μπορεί επίσης να σας πει τι ακριβώς πρέπει να κάνετε σε περίπτωση παραβίασης της ασφάλειας.

Ποια είναι τα βασικά στοιχεία ενός προγράμματος διαχείρισης ευπάθειας;

- Απογραφή κεντρικών υπολογιστών δικτύου και στοιχείων ενεργητικού που επικοινωνούν στο Διαδίκτυο – η ασφάλεια του δικτύου ξεκινά γνωρίζοντας τι υπάρχει στο σύστημά σας, πώς λειτουργεί και γιατί χρειάζεται προστασία. Είναι επίσης σημαντικό να ελέγξετε εάν υπάρχουν άγνωστες ή μη εξουσιοδοτημένες συσκευές στο δίκτυό σας που μπορεί να αποτελέσουν κίνδυνο. Για παράδειγμα, ένας υπολογιστής που δεν βρίσκεται στο απόθεμα του δικτύου σας θα μπορούσε να χρησιμοποιηθεί για επίθεση.

- Πρωτόκολλα και διαδικασίες – ένα πρόγραμμα πρέπει να περιέχει ένα σύνολο πρωτοκόλλων και διαδικασιών που πρέπει να ακολουθούνται σε περίπτωση ζητημάτων ασφάλειας ή παραβιάσεων. Για παράδειγμα, εάν κάποιος κλέψει δεδομένα πιστωτικής κάρτας από το σύστημά σας, πρέπει να δημιουργήσετε ένα πρωτόκολλο που θα εμποδίσει την κλοπή να επηρεάσει την επιχείρησή σας.

- Σάρωση ευπάθειας – διενεργείται για τον εντοπισμό πιθανών κινδύνων ασφαλείας. Μπορεί να γίνει χειροκίνητα ή αυτοματοποιημένα και θα πρέπει να εκτελείται τουλάχιστον μία φορά το μήνα.

- Σχέδιο αποκατάστασης – μόλις ανακαλύψετε τρωτά σημεία στο σύστημά σας, πρέπει να αναπτύξετε ένα σχέδιο αποκατάστασης για το πώς θα διορθώσετε τα προβλήματα που εντοπίστηκαν.

- Διαχείριση ενημερώσεων κώδικα – τα συστήματα χρειάζονται προστασία από τρωτά σημεία που ανακαλύφθηκαν πρόσφατα. Πρέπει να έχετε διαδικασίες συμμόρφωσης για την έγκαιρη ανάπτυξη ενημερώσεων κώδικα και ενημερώσεων.

- Εκπαίδευση και ευαισθητοποίηση – οι εργαζόμενοι είναι η πρώτη γραμμή άμυνάς σας, επομένως πρέπει να γνωρίζουν τις απειλές και πώς να προστατεύονται από αυτές.

Ποια εργαλεία να χρησιμοποιήσετε για την ανάπτυξη ενός προγράμματος διαχείρισης ευπάθειας;

- σαρωτές ευπάθειας

- λογισμικό διαχείρισης ενημερώσεων κώδικα για αυτόματη ενημέρωση των ενημερώσεων κώδικα

- προγράμματα λογισμικού για την παρακολούθηση και την ανάλυση αρχείων καταγραφής της δραστηριότητας του δικτύου για ασυνήθιστη, ύποπτη ή επικίνδυνη συμπεριφορά (SIEM)

- εργαλείο διαχείρισης φορητών συσκευών π.χ. smartphone και tablet

- συστήματα ανίχνευσης εισβολών (IDS) για τον εντοπισμό εισβολών στο δίκτυο και την κατάλληλη απόκριση σε αυτές

Η προστατευμένη πρόσβαση στα δεδομένα κατόχου κάρτας αναφέρεται σε οποιαδήποτε πληροφορία σχετικά με έναν πελάτη που είναι αποθηκευμένη στο σύστημά σας. Αυτό μπορεί να περιλαμβάνει ονόματα, διευθύνσεις, αριθμούς τηλεφώνου, αριθμούς πιστωτικών καρτών και πολλά άλλα.

Γιατί είναι σημαντικό να προστατεύονται τα δεδομένα των κατόχων κάρτας;

Εμποδίζει τους χάκερ να αποκτήσουν πρόσβαση σε πληροφορίες κατόχου κάρτας και να τις χρησιμοποιήσουν για να διαπράξουν απάτη ή κλοπή ταυτότητας. Επιπλέον, αποτρέπει οποιαδήποτε μη εξουσιοδοτημένη μετάδοση δεδομένων κατόχου κάρτας.

Πώς να προστατέψετε τα δεδομένα των κατόχων κάρτας;

Αρχικά, βεβαιωθείτε ότι συμμορφώνεστε με τις απαιτήσεις του Προτύπου ασφάλειας δεδομένων του κλάδου καρτών πληρωμής (πρότυπο PCI DSS). Στη συνέχεια, εφαρμόστε ένα ισχυρό μέτρο ελέγχου πρόσβασης για την προστασία των προσωπικών στοιχείων των πελατών σας.

Συμβουλή: αποφύγετε την αποθήκευση των στοιχείων των πελατών και αφαιρέστε τυχόν δεδομένα που κρατήθηκαν στο παρελθόν.

Απαιτούνται ένα ισχυρό κρυπτογραφικό σύστημα και κρυπτογράφηση για να διασφαλιστεί ότι τα ευαίσθητα δεδομένα κατόχου κάρτας μεταδίδονται με ασφάλεια.

Ποια εργαλεία να χρησιμοποιήσετε για την προστασία των δεδομένων των κατόχων καρτών;

- πλατφόρμες διαχείρισης συμμόρφωσης (με ενσωματωμένο σαρωτή ευπάθειας)

- λογισμικό κρυπτογράφησης

Αυτό είναι ένα έγγραφο που περιγράφει την προσέγγιση ενός οργανισμού για την προστασία των ηλεκτρονικών του πληροφοριών.

Γιατί είναι σημαντικό να θεσπιστεί μια πολιτική ασφάλειας πληροφοριών;

Παρέχει ένα πλαίσιο που πρέπει να ακολουθούν οι εργαζόμενοι όταν χειρίζονται ευαίσθητα δεδομένα και έτσι βοηθά στην προστασία της επιχείρησης.

Πώς να αναπτύξετε μια πολιτική ασφάλειας πληροφοριών;

- συμβουλευτείτε το νομικό σας τμήμα για να βεβαιωθείτε ότι η πολιτική συμμορφώνεται με τυχόν ισχύοντες νόμους

- συνεργαστείτε με το τμήμα IT σας για να προσδιορίσετε ποιες τεχνολογίες και διαδικασίες θα πρέπει να εφαρμοστούν για να λειτουργήσει η πολιτική IS όπως προβλέπεται.

- βεβαιωθείτε ότι κάθε εργαζόμενος έχει επίγνωση των ευθυνών του βάσει αυτής της νέας πολιτικής προτού τεθεί σε ισχύ

Ποια εργαλεία να χρησιμοποιήσετε για την ανάπτυξη μιας πολιτικής ασφάλειας πληροφοριών;

- λογισμικό διαχείρισης πολιτικής για τη διαχείριση των πολιτικών και των διαδικασιών σας με αυτοματοποίηση εργασιών, όπως η παρακολούθηση των ατόμων που έχουν πρόσβαση σε διαφορετικά έγγραφα ή η αποθήκευση των αναθεωρήσεων όλων των εκδόσεων που έχουν δημιουργηθεί ποτέ

- νομικά τμήματα και τμήματα Πληροφορικής εντός του οργανισμού

- ηλεκτρονικά πρότυπα που μπορούν να σας βοηθήσουν να ξεκινήσετε με τη σύνταξη των δικών σας πολιτικών και διαδικασιών

Ο έλεγχος πρόσβασης είναι μια διαδικασία που σας επιτρέπει να διαχειρίζεστε ποιος έχει πρόσβαση στα συστήματα και τα δεδομένα σας. Η επιλογή ενός λογισμικού κέντρου εξυπηρέτησης που διαθέτει όλες τις πιο πρόσφατες δυνατότητες ασφαλείας είναι επιτακτική εδώ.

Γιατί είναι σημαντικό να υπάρχουν ισχυρά μέτρα ελέγχου πρόσβασης;

Προστατεύει τα δεδομένα σας από μη εξουσιοδοτημένη πρόσβαση, μειώνει τον κίνδυνο εσωτερικής απάτης και κατάχρησης και συμβάλλει στην προστασία του απορρήτου των πελατών.

Πώς να εφαρμόσετε ισχυρούς ελέγχους πρόσβασης;

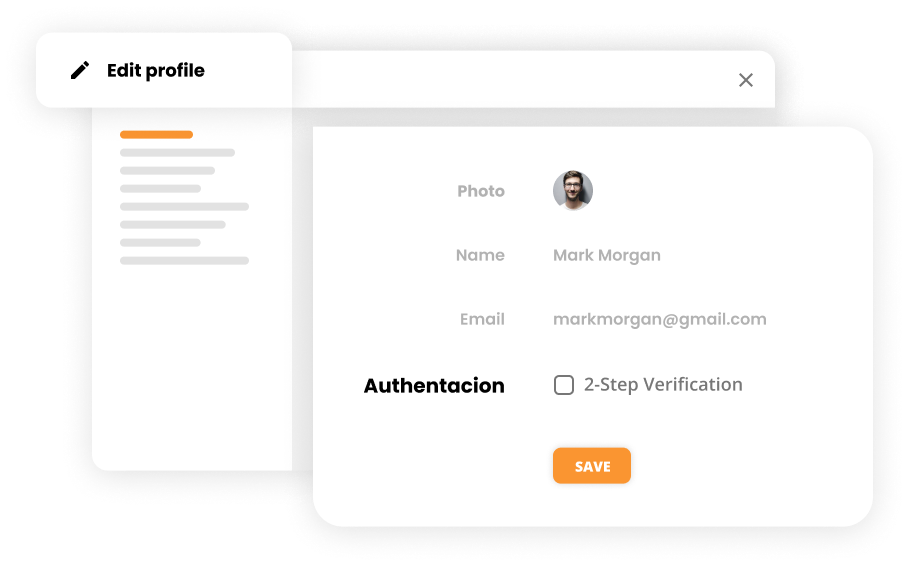

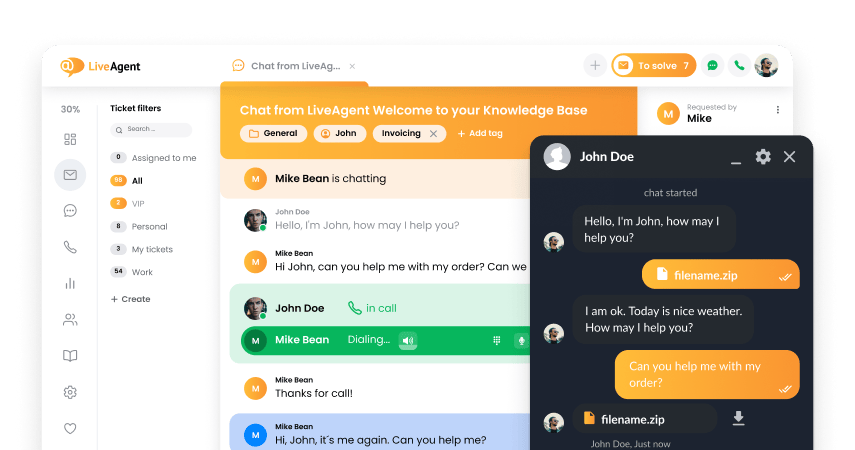

Το κλειδί είναι να επιλέξετε αυτοματοποιημένο λογισμικό κέντρου εξυπηρέτησης, όπως το LiveAgent, για τον έλεγχο όλων των μέτρων για λογαριασμό σας. Είναι μια λύση που σας βοηθά να διαχειρίζεστε με ασφάλεια όλα τα ερωτήματα των πελατών σας από μία διεπαφή.

Επιλέγοντας ένα τέτοιο εργαλείο, θα αυξήσετε την ασφάλεια των δεδομένων των πελατών σας. Το LiveAgent παρέχει:

- Αποκλεισμό IP

- Επαλήθευση σε 2 βήματα

- HTTPS Κρυπτογράφηση

- Πολλαπλά Κέντρα Δεδομένων

- GDPR

Μπορείτε να δοκιμάσετε το LiveAgent δωρεάν πριν αναλάβετε οικονομικές δεσμεύσεις.

Ποια εργαλεία να χρησιμοποιήσετε για την εφαρμογή ισχυρών μέτρων ελέγχου πρόσβασης;

- λογισμικό κέντρου εξυπηρέτησης με ενσωματωμένη δυνατότητα ελέγχου πρόσβασης (όπως το LiveAgent)

- λύσεις διαχείρισης πρόσβασης

- λογισμικό τηλεφωνικού κέντρου

Η κρυπτογράφηση είναι μια διαδικασία μετατροπής δεδομένων σε κρυπτογραφημένο κείμενο, έτσι ώστε να μπορούν να έχουν πρόσβαση μόνο από εκείνους που έχουν το κλειδί αποκρυπτογράφησης.

Γιατί είναι σημαντικό να παρέχονται φωνητικές συναλλαγές με κρυπτογράφηση;

Κάτι τέτοιο διασφαλίζει στους πελάτες ότι οι πληροφορίες που μεταδίδονται προστατεύονται από υποκλοπές και άλλες μορφές υποκλοπής.

Πώς μπορούν να κρυπτογραφηθούν οι φωνητικές συναλλαγές;

Υπάρχουν πολλά διαφορετικά πρωτόκολλα κρυπτογράφησης που μπορούν να χρησιμοποιηθούν, όπως το Secure Sockets Layer (SSL) και το Transport Layer Security (TLS).

Συμβουλή: εάν χρησιμοποιείτε το κέντρο εξυπηρέτησης του LiveAgent, μπορείτε να επωφεληθείτε από την ενσωματωμένη κρυπτογράφηση του. Το LiveAgent κρυπτογραφεί όλα τα δεδομένα από προεπιλογή μέσω SSL (HTTPS) και TLS, έτσι ώστε όλη η κίνηση μεταξύ του ιστότοπου/της εφαρμογής σας και των διακομιστών μας να είναι ασφαλής.

Ποια εργαλεία να χρησιμοποιήσετε για την παροχή φωνητικών συναλλαγών με κρυπτογράφηση;

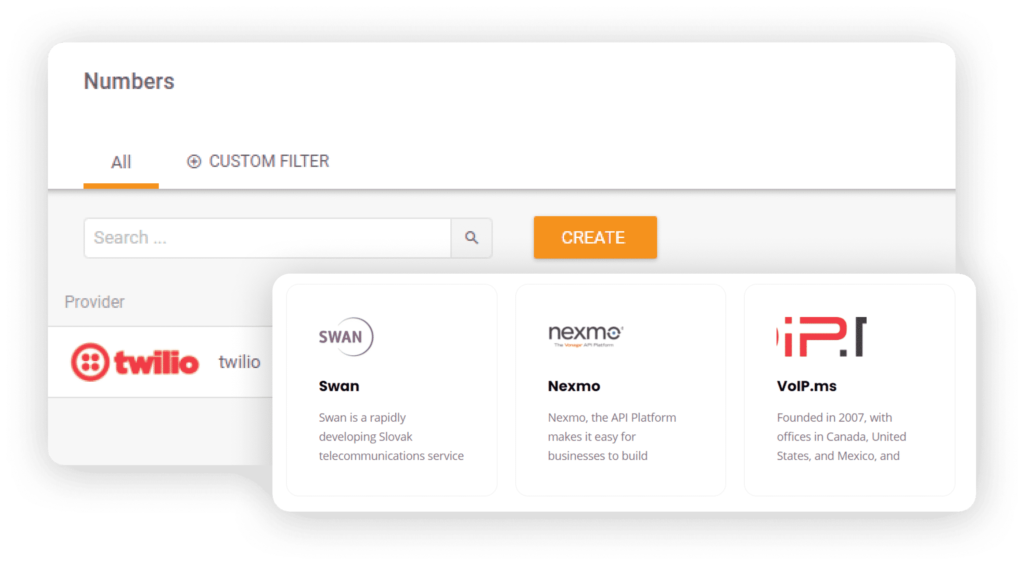

- εξοπλισμός μετάδοσης φωνής που υποστηρίζει κρυπτογράφηση

- ισχυρός αλγόριθμος κρυπτογράφησης

- Πάροχοι Πρωτοκόλλου φωνής μέσω Διαδικτύου (VoIP) και τηλεφωνικά συστήματα που χρησιμοποιούν SSL ή TLS

Για να αποτρέψετε οποιαδήποτε δόλια δραστηριότητα, είναι σημαντικό να μην επιτρέπεται η πρόσβαση στα στοιχεία πληρωμής πελατών.

Γιατί είναι σημαντικό να αποτρέπεται η πρόσβαση σε πληροφορίες πληρωμής;

Για να μην επιτρέπεται η πρόσβαση βοηθά στην προστασία των οικονομικών στοιχείων των πελατών σας από την κλοπή από εγκληματίες του κυβερνοχώρου.

Πώς αποτρέπετε την πρόσβαση στις πληροφορίες πληρωμής;

Αρχικά, βεβαιωθείτε ότι οι υπάλληλοί σας έχουν επίγνωση των ευθυνών τους σχετικά με την προστασία ευαίσθητων δεδομένων. Χρησιμοποιήστε ισχυρές διαδικασίες ελέγχου ταυτότητας, όπως έλεγχο ταυτότητας δύο παραγόντων και κωδικούς πρόσβασης μίας χρήσης. Επίσης, κρυπτογραφήστε όλες τις μεταδόσεις δεδομένων μεταξύ τερματικών πληρωμών και διακομιστών, ώστε να μην μπορεί κανείς να τις υποκλέψει κατά τη μεταφορά.

Ποια εργαλεία να χρησιμοποιήσετε για να αποτρέψετε την πρόσβαση σε πληροφορίες πληρωμής;

- εφάπαξ δημιουργοί κωδικών πρόσβασης (όπως το Google Authenticator)

- λογισμικό κρυπτογράφησης δεδομένων (όπως το OpenSSL) ή συσκευές υλικού όπως τα VPN

- λύσεις πρόληψης απώλειας δεδομένων (DLP).

Εάν πρέπει να παρακολουθείτε αυτά τα δεδομένα, βεβαιωθείτε ότι είναι αποθηκευμένα σε ασφαλή τοποθεσία και ότι η πρόσβαση περιορίζεται μόνο σε εξουσιοδοτημένο προσωπικό.

Γιατί είναι σημαντικό να μην σημειώνετε ευαίσθητες πληροφορίες;

Κάτι τέτοιο δεν συμμορφώνεται με τη νομοθεσία GDPR και διευκολύνει την πρόσβαση μη εξουσιοδοτημένων ατόμων σε αυτές τις πληροφορίες.

Πώς μπορείτε να κρατάτε σημειώσεις και να παραμένετε σε συμμόρφωση με το νόμο;

Εάν πρέπει να κρατήσετε σημειώσεις, φροντίστε να χρησιμοποιήσετε μια ασφαλή μέθοδο αποθήκευσης τους. Αυτό θα μπορούσε να περιλαμβάνει το κλείδωμα των φορητών υπολογιστών σε ένα χρηματοκιβώτιο ή τη χρήση κρυπτογραφημένου συστήματος αποθήκευσης αρχείων.

Ποια εργαλεία να χρησιμοποιήσετε για την παρακολούθηση ευαίσθητων πληροφοριών;

- κρυπτογραφημένα σημειωματάρια

- κλειδώματα σημειωματάριων

- αρχεία που προστατεύονται με κωδικό πρόσβασης

Η χρήση κινητών τηλεφώνων σε ένα κέντρο επικοινωνίας αυξάνει τον κίνδυνο απώλειας ή κλοπής δεδομένων.

Γιατί είναι σημαντικό να ελαχιστοποιηθεί η χρήση κινητών συσκευών;

Μειώνει τις πιθανότητες απώλειας ή κλοπής ευαίσθητων πληροφοριών λόγω σφάλματος υπαλλήλου, όπως απώλεια της συσκευής τους.

Πώς να ελαχιστοποιήσετε τη χρήση κινητών συσκευών στον χώρο εργασίας;

Εκπαιδεύστε τους υπαλλήλους σας σχετικά με τον κίνδυνο ασφάλειας στον κυβερνοχώρο που σχετίζεται με τη χρήση μιας προσωπικής συσκευής και βεβαιωθείτε ότι κατανοούν τη σημασία της ασφάλειας δεδομένων. Απαιτήστε από τους υπαλλήλους να προστατεύουν με κωδικό πρόσβασης τις συσκευές τους και να εγκαταστήσουν αξιόπιστες εφαρμογές ασφαλείας. Βεβαιωθείτε ότι όλα τα ευαίσθητα δεδομένα είναι κρυπτογραφημένα πριν αποθηκευτούν ή μεταδοθούν σε φορητή συσκευή.

Ποια εργαλεία να χρησιμοποιήσετε για την ελαχιστοποίηση της χρήσης κινητών συσκευών;

- εκπαίδευση των εργαζομένων σε θέματα ασφάλειας δεδομένων

- λογισμικό προστασίας κωδικού πρόσβασης

- εφαρμογές ασφαλείας

- κρυπτογραφημένες λύσεις αποθήκευσης

Αυτός είναι ένας από τους καλύτερους τρόπους για να εντοπίσετε τα ευάλωτά σας σημεία πριν γίνουν πρόβλημα στην οργάνωση των πελατών σας.

Γιατί είναι σημαντικό να παρακολουθείτε και να δοκιμάζετε το δίκτυό σας;

Σας βοηθά να αποτρέψετε μη εξουσιοδοτημένη πρόσβαση, απώλεια δεδομένων, ή να σας υποκλέψουν στοιχεία hackers μέσω τρωτών σημείων και αδυναμιών που δεν έχουν ανακαλυφθεί ακόμη.

Πως να παρακολουθείτε και να δοκιμάζετε το διαδίκτυο;

Εγκαταστήστε ένα εργαλείο παρακολούθησης δικτύου που θα καταγράφει όλη την δραστηριότητα. Ρυθμίστε ειδοποιήσεις που θα σας ενημερώνουν για οποιαδήποτε καχύποπτη δραστηριότητα σε πραγματικό χρόνο. Δοκιμάστε τακτικά το δίκτυό σας μέσω εκτέλεσης δοκιμών ευπάθειας και εισχώρησης.

Ποια εργαλεία να χρησιμοποιήσετε για να παρακολουθείτε και να δοκιμάζετε το δίκτυό σας;

- εργαλεία παρακολούθησης ασφαλείας δικτύου

- συστήματα ειδοποιήσεων

- λογισμικό παρακολούθησης ευπάθειας

- εργαλεία δοκιμών εισχώρησης

Συνήθη ζητήματα ασφάλειας τηλεφωνικών κέντρων και απειλές

Απειλές για προσωπικά δεδομένα

Ένας από τους πιο συνηθισμένους κινδύνους σε ένα κέντρο επικοινωνίας είναι ο κίνδυνος κλοπής ή απώλειας δεδομένων. Οι αντιπρόσωποι γνωρίζουν πολλές προσωπικές πληροφορίες, συμπεριλαμβανομένων των αριθμών κοινωνικής ασφάλισης, των στοιχείων τραπεζικού λογαριασμού και των αριθμών πιστωτικών καρτών. Ως εκ τούτου, είναι σημαντικό όλοι οι αντιπρόσωποι να λαμβάνουν επαρκή εκπαίδευση σχετικά με τον τρόπο ασφαλούς αποθήκευσης και μετάδοσης αυτών των δεδομένων.

Εσωτερικές απειλές

Οι εκπρόσωποι του τηλεφωνικού κέντρου ενδέχεται να θέτουν σε κίνδυνο το κέντρο εάν έχουν πρόσβαση σε ευαίσθητες πληροφορίες και είναι δυσαρεστημένοι. Είναι σημαντικό τακτικά, να παρακολουθείτε τη δραστηριότητα του αντιπροσώπου και να εφαρμόζετε πολιτικές που περιορίζουν την πρόσβαση σε ορισμένα δεδομένα.

Προσωρινοί υπάλληλοι

Τα τηλεφωνικά κέντρα συχνά απασχολούν προσωρινούς εργαζομένους για να χειρίζονται όγκους αιχμής ή να καλύπτουν άρρωστους υπαλλήλους. Είναι σημαντικό να λάβετε μέτρα για να διασφαλίσετε ότι αυτοί οι υπάλληλοι εκπαιδεύονται σχετικά με τις πολιτικές και τις διαδικασίες του κέντρου και ότι κατανοούν τους κινδύνους που σχετίζονται με την εργασία σε τηλεφωνικό κέντρο, διαφορετικά ενδέχεται να θέσουν σε κίνδυνο ακούσια την ασφάλειά του.

Τυχαία κλικ

Μερικές φορές οι εργαζόμενοι κάνουν κλικ σε συνδέσμους ή ανοίγουν αρχεία που δεν θα έπρεπε, με αποτέλεσμα την εγκατάσταση κακόβουλου λογισμικού ή την κλοπή δεδομένων. Είναι σημαντικό να υπάρχουν διασφαλίσεις έναντι τέτοιων λαθών, όπως ισχυρή προστασία με κωδικό πρόσβασης και λογισμικό ασφαλείας.

Υπάλληλος με μνησικακία

Ένας υπάλληλος με μνησικακία εναντίον της εταιρείας ή άλλου αντιπροσώπου μπορεί να κάνει μεγάλη ζημιά. Για παράδειγμα, θα μπορούσαν να διαρρεύσουν ευαίσθητα δεδομένα, να υπονομεύσουν συστήματα ή να παρενοχλήσουν άλλους υπαλλήλους. Είναι σημαντικό να παρακολουθείτε στενά τη δραστηριότητα των εργαζομένων και να εφαρμόζετε πολιτικές για την αντιμετώπιση τέτοιων καταστάσεων.

Εξωτερικές απειλές

Οι χάκερ και οι απατεώνες εκτός του οργανισμού μπορούν να χρησιμοποιήσουν ηλεκτρονικό “ψάρεμα” ή άλλες τεχνικές για να προσπαθήσουν να υποκλέψουν πληροφορίες ή να εγκαταστήσουν κακόβουλο λογισμικό σε υπολογιστές τηλεφωνικών κέντρων. Ο καλύτερος τρόπος προστασίας από αυτές τις απειλές είναι η εφαρμογή ισχυρών μέτρων ασφαλείας, όπως τείχη προστασίας, λογισμικό προστασίας από ιούς και φίλτρα ανεπιθύμητης αλληλογραφίας.

Σύνοψη της λίστας ελέγχου συμμόρφωσης τηλεφωνικού κέντρου

- Δημιουργήστε και διατηρήστε μια ασφαλή υποδομή δικτύου

- Αναπτύξτε ένα πρόγραμμα διαχείρισης ευπάθειας

- Προστατέψτε τα δεδομένα των κατόχων καρτών

- Θέστε σε εφαρμογή μια πολιτική ασφάλειας πληροφοριών

- Εφαρμόστε ισχυρά μέτρα ελέγχου πρόσβασης με το LiveAgent

- Παρέχετε φωνητικές συναλλαγές με κρυπτογράφηση

- Αποτρέψτε την πρόσβαση στις πληροφορίες πληρωμής

- Μην γράφετε ευαίσθητες πληροφορίες

- Ελαχιστοποιήστε τη χρήση κινητών συσκευών

- Να παρακολουθείτε και να δοκιμάζετε τακτικά τα δίκτυα

Frequently Asked Questions

What is compliance in a call center?

The term 'compliance' refers to the adherence of CSRs to specific company policies and procedures during customer interactions.

How can I improve my call center compliance?

To improve contact center compliance, you should implement proper agent training in your company, supervise employees' work, and conduct regular NPS surveys. Also, update policies regularly to ensure that all CSRs are aware of the most current compliance requirements.

What are compliance questions?

Compliance questions are specific inquiries that agents may be asked to verify the authenticity of a customer or an order. For example, a CSR may ask for a customer's date of birth or social security number to verify their identity.

Why is call center compliance Important?

It ensures that agents provide accurate and consistent information to customers. It also helps protect CSRs from liability if they provide incorrect or misleading information during customer interactions.

What is the difference between DNC and TCPA?

DNC (Do Not Call) regulations prohibit telemarketing calls to residential customers who have registered their numbers on the national DNC list. TCPA (Telephone Consumer Protection Act) regulations protect consumers from unsolicited marketing calls and text messages.

How long does TCPA consent last?

TCPA consent lasts until a consumer revokes it or the company in question discontinues the relevant marketing campaign.

You will be

in Good Hands!

Join our community of happy clients and provide excellent customer support with LiveAgent.

Ο ιστότοπός μας χρησιμοποιεί cookies. Συνεχίζοντας ΄μας δίνετε την άδειά σας να χρησιμοποιούμε cookies όπως περιγράφεται από πολιτική απορήττου και cookies.

- How to achieve your business goals with LiveAgent

- Tour of the LiveAgent so you can get an idea of how it works

- Answers to any questions you may have about LiveAgent

Български

Български  Čeština

Čeština  Dansk

Dansk  Deutsch

Deutsch  Eesti

Eesti  Español

Español  Français

Français  Hrvatski

Hrvatski  Italiano

Italiano  Latviešu

Latviešu  Lietuviškai

Lietuviškai  Magyar

Magyar  Nederlands

Nederlands  Norsk bokmål

Norsk bokmål  Polski

Polski  Română

Română  Русский

Русский  Slovenčina

Slovenčina  Slovenščina

Slovenščina  简体中文

简体中文  Tagalog

Tagalog  Tiếng Việt

Tiếng Việt  العربية

العربية  English

English  Português

Português